基于NetFPGA的支持遠程可重配置的多功能硬件防火墻

摘要:

與軟件防火墻相比,硬件防火墻使用專用芯片,安全與速度兼顧,具有吞吐量高、不占用系統資源的優點,適合于整個網段的安全防護。但是,隨著網絡攻擊技術的綜合化和復雜化,硬件防火墻也暴露出了升級困難、配置不便的問題,很難進行靈活的修改和重配置來應對新型的攻擊。隨著FPGA技術的發展,用FPGA技術實現基于IP地址、端口及協議的數據包過濾算法,對硬件防火墻系統進行遠程軟硬件可重配置成為一個全新的研究領域。本設計結合FPGA的可重構設計思想,提出了硬件防火墻遠程可重配置的設計理念,為及時應對網絡攻擊的需要,添加支持遠程更新硬件防火墻安全策略,在NetFPGA平臺上實現了一個支持可重配置的硬件防火墻系統。此外,對于網絡硬件防火墻的研發,已經經歷過了一個階段,前期準備工作以及部分最終功能已經完成,希望能夠利用這個機會在更加強大的平臺上實現與NetFPGA處理速率相匹配的高性能入侵檢測系統,實現對網絡安全狀態的正確判斷,反饋給網絡硬件防火墻,通過協同處理更加有效地進行網絡安全防護。

該系統的主要特色功能有:

1. 運用硬件電路加速實現的基于IP地址的數據包過濾功能;

2. 運用硬件電路加速實現的基于端口的數據包過濾功能;

3. 運用硬件電路加速實現的基于網絡協議的數據包過濾功能;

4. 結合硬件實現ARP攻擊的防護;

5. 防火墻端口的流量統計,數據傳輸及流量數據的遠程顯示;

6. 系統的軟硬件遠程可重配置的功能;

7. 硬件加速實現的高性能網絡入侵檢測系統。

硬件防火墻系統原理和技術特點:

- 技術特點主要有:

1. 運用硬件電路加速實現的基于IP地址的數據包過濾功能;

2. 運用硬件電路加速實現的基于端口的數據包過濾功能;

3. 運用硬件電路加速實現的基于網絡協議的數據包過濾功能;

4. 結合硬件實現ARP攻擊的防護;

5. 結合硬件實現的防火墻端口的流量統計,數據傳輸及流量數據的遠程顯示;

6. 軟、硬件系統的遠程可重配置的功能;

7. 硬件加速實現的高性能網絡入侵檢測系統。

遠程可重配置(Remote configuration)是當前世界FPGA可重構設計領域的一個前沿研究方向。目前處于理論剛剛提出,尚未完善的階段,實際的實現上有著一定難度。

本系統完成的遠程可重配置,是首次針對與NetFPGA平臺的一個探索性的實現,完成遠程可重配置的,能夠將它在本系統中實現,并添加進硬件防火墻系統中,對于整個系統的先進性和可靠性,都有著明顯的價值和意義。

遠程可重配置的實現后,就可以允許管理員可以更加方便地對系統進行維護以及將來與網絡入侵檢測系統聯動后,能夠根據網絡入侵檢測結果在網絡遠端對硬件防火墻系統的硬件和軟件系統的重新配置,自動更改硬件防火墻的硬件和軟件系統,更換硬件防火墻中的安全策略中的硬件模塊,增加了針對于NetFPGA平臺的遠程可重配置功能的設計與實現。

系統原理:

- 整個系統的原理是:

充分利用NetFPGA對于網絡數據的強大的處理能力,利用硬件電路將NetFPGA實現為一個支持遠程可重配置的網絡硬件防火墻系統。其主要功能也均是基于硬件來實現:

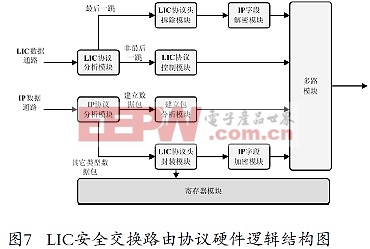

- 硬件防火墻的最主要的功能基于IP地址(或基于端口,基于網絡協議)的網絡數據包過濾

即利用在NetFPGA上設計的硬件系統,將到來的網絡數據包解析到第三層后,得到需要的數據,然后,與事先存放在寄存器組中的非可信過濾列表進行比較,如果符合其中的一個表項,即刻將該數據包過濾掉,從而高速、有效地保障了防護的整個安全網絡不會被網絡攻擊所威脅。當發生新的網絡攻擊時,從入侵檢測系統得到有效的入侵檢測數據,硬件防火墻系統中,上位機程序通過PCI總線,對硬件防火墻中硬件電路中過濾列表的修改,從而,有效地實現網絡安全防護。

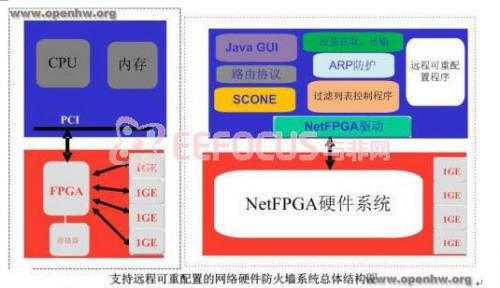

系統框圖

系統框圖

- 結合硬件來實現的ARP攻擊與欺騙的防護

原理是,利用ARP表在NetFPGA上的綁定和固化,使得所有到來的RARP數據包都不能夠對NetFPGA上的ARP表進行修改,以及安全防護網絡中每個主機的IP-MAC的綁定相結合的方式來實現。NetFPGA上的固化,外加采用雙向綁定的方式,即可有效地實現對于ARP攻擊與欺騙的防護。

- 流量數據的獲取與傳輸

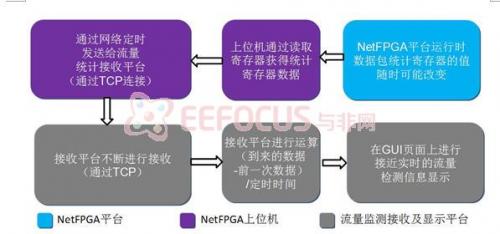

圖-硬件防火墻、上位機以及流量監測平臺的共同配合

如上圖所示,流量數據的獲取、傳輸與遠程顯示主要分為三個模塊:

(1) 硬件防火墻,主要負責動態地隨著網絡流量的改變而修改統計寄存器組中的數據;

(2) NetFPGA上位機,它的職責是通過PCI總線,讀取NetFPGA平臺的統計寄存器的數據,經網絡接口,定時地發送給安全網絡內部的流量監測平臺;

(3) 流量監測平臺,接收到數據包統計數據后,經過運算,并在GUI界面進行動態顯示。

- 遠程可重配置

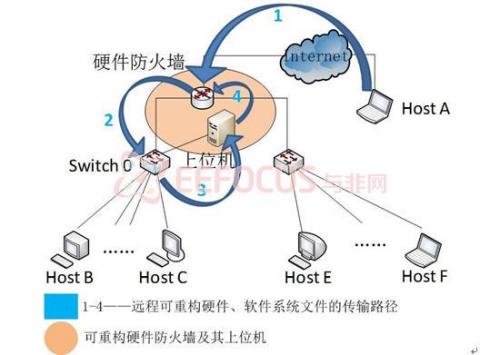

針對于NetFPGA平臺的系統硬件結構,提出一個相應的遠程可充配置的解決方案,具體的實現機制如下圖所示:

系統遠程可充配置實現原理示意圖

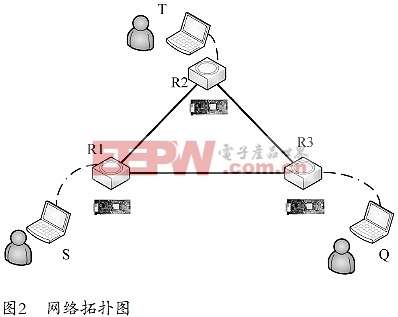

在本系統硬件防火墻系統遠程可重配置的過程中,系統硬件配置文件(bit文件)、軟件配置文件、用戶界面等配置文件的傳輸,大致需要經歷以下幾個步驟:

1. 經由遠程主機傳輸到硬件防火墻,在防火墻中,可對數據包的進行檢查和分析,保障可重構系統的數據通道的安全;

2. 然后傳輸到網絡中的交換機,由交換機進行轉發;

3. 接下來,遠程配置文件到由交換機到硬件防火墻系統的上位機;上位機刪除原硬件配置文件、軟件配置文件、GUI界面程序配置文件,將接受到新的遠程配置文件存儲下來。

4. 由上位機對可重配置的硬件防火墻進行遠程配置文件的配置工作,配置完成后,重新運行全新的防火墻系統。

在此過程中,可重配置硬件防火墻進行重配置的遠程配置文件的傳輸是在網絡正常通信的情況下進行的,絲毫不影響防火墻系統的正常工作。在上位機接收到新的各個配置文件后,再對防火墻系統進行配置。在此過程中,配置硬件系統的時間僅需短短的1秒鐘,加上運行和下載新的軟件系統以及重新運行的時間,總共的時間不超過5秒鐘,幾乎不影響正常的網絡通信。

- 與入侵檢測系統聯動

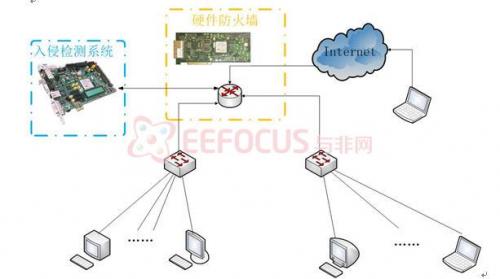

針對于NetFPGA平臺的系統硬件結構,將入侵檢測功能有效地集成到該防火墻系統中,實現聯動,從而更加有效地進行網絡安全防護。解決方案的具體實現機制如下圖所示:

- 入侵檢測系統的實現以及與硬件防火墻主體的聯動,主要的原理是:

1. 通過NetFPGA將每一個經過的數據包進行復制,傳輸到硬件入侵檢測系統,經過高性能FPGA平臺的硬件系統進行加速,對數據包的解析;

2. 然后,通過在平臺上實現的入侵監測算法,分析檢測數據字段,從而得出相應的數據,反饋給網絡硬件防火墻;

3. 接下來,通過網絡硬件防火墻依據從入侵監測系統獲取到的數據,修改硬件過濾列表,在原有的硬件防火墻的防護性能不能滿足有效應對新的安全威脅,必要更新新的硬件配置文件來保證防護性能時,管理人員可以通過遠程可重配置更新防火墻的硬件系統和軟件系統,從而能夠更加有效地確保高效地應對網絡攻擊。

圖-入侵檢測系統與硬件防火墻的聯動

評論