基于802.1X的校園網接入認證安全防御

由于國家十二五規劃綱要把教育信息化列為其中重要的一項,校園網信息化建設高速發展。

本文引用地址:http://www.czjhyjcfj.com/article/154917.htm隨著網絡用戶數量急劇增加,網絡管理問題和安全問題日趨嚴峻,針對校園網用戶多且分散、流動性強,用戶對網絡需求各異等特點,亟需營造一個安全可靠、可運營、可管理的網絡,給用戶提供一個便捷、暢通的網絡環境。為實現此目標,迫切需要一種合理、細致的管理機制和計費手段。接入認證系統和收費計費系統結合可達到此要求。

網絡上傳統的認證系統如PPPoE 和Web/Portal認證方式,越來越不適應網絡規模增大和用戶需求多樣性的要求,使得傳統認證的弊端日益突顯。基于此背景下,IEEE 802.1X通過對認證方式和認證體系結構進行優化,有效地解決了傳統PPPoE和Web/Portal認證方式帶來的問題,消除了網絡瓶頸,減輕了網絡封裝開銷,降低了建網成本,從而受到當前校園網選擇的熱捧。然而簡單的使用802.1X認證仍然存在一些安全隱患,故需要采用安全防御機制來解決。本文首先介紹了接入認證方式及利弊,然后闡述了802.1X原理及認證過程,接著詳細介紹了802.1X在校園網中存在的隱患,最后提出了兩種安全防御機制并可兼容802.1X認證。

接入認證方式及利弊

目前主要的接入認證方式有三種:PPPoE 認證方式、Web/Portal認證方式和802.1X 認證方式。

1.PPPoE 認證方式:PPPoE 是在IETF RFC標準基礎上研發的點對點協議,是目前應用最為普遍的家庭用戶接入方式之一。它將以太網技術、局域網和點對點協議的可擴展性及管理控制功能結合在一起,通過類似撥號方式,為用戶提供簡單方便的寬帶接入服務。此接入方式的優勢在于和原有窄帶網絡用戶接入認證體系一致,易于用戶接受。然而不足之處在于局端接入設備開銷大,容易形成單點瓶頸,且設備昂貴。

2.Web/Portal認證方式:Web認證運用廣泛,它依托于Web 瀏覽器,通過HTTP以及HTTPS協議和Web認證服務器進行交互認證。該認證方式可以很方便地利用Web服務器推出Portal和廣告等增值業務,有利于達到引導用戶和宣傳業務的效果。其優點在于不需要特定的客戶端軟件,可以降低運營成本,同時可提供Portal等增值業務。缺點是Web/Portal承載于7層協議之上,多采用出口網關設備,內網存在的安全隱患,如BBS論壇出現過激言論或某IP 攻擊服務器等行為都無法追蹤。

3.802.1X認證方式:802.1X認證,稱為基于端口的訪問控制協議認證,它將傳統的出口控制遷移到入口控制,實現對端口的用戶級的接入控制,對大規模的LAN接入和WLAN 應用有很好的安全防護作用。其優勢是認證與業務分離有利于解決網絡瓶頸,對設備的整體性能要求不高,有效降低建網成本。弱點是需要特定的客戶端,ARP攻擊、IP偽造等安全問題仍未解決。

802.1X原理及認證過程

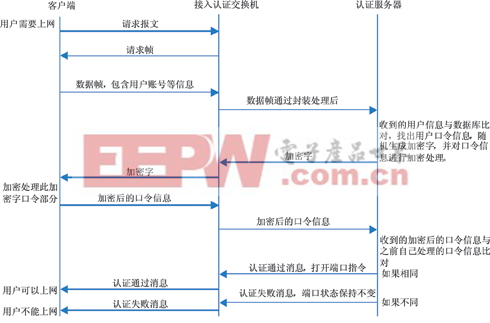

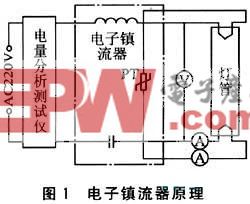

802.1X是根據用戶賬號或設備,對網絡客戶端(或端口)進行鑒權的標準。此過程又叫做“端口級別的鑒權”,它只適合于此環境:接入用戶設備與接入端口間點到點的連接方式。其中的端口可以是物理的端口,也可以是用戶設備的MAC 地址。由于基于物理端口的控制方式需要認證交換機直接連接用戶來實現,提升了交換機成本,導致建網成本增加。在經費比較短缺的校園領域中,網絡認證目前普遍使用基于用戶設備的MAC地址控制方式。把用戶設備的MAC 地址看成端口,每個MAC地址有兩個邏輯端口:受控和不受控端口。MAC地址處于激活狀態是認證的前提條件,否則無法進行認證。在802.1X協議體系結構中,必須同時具備客戶端、接入認證交換機和認證服務器三者,才能夠完成基于端口的訪問控制的用戶認證和授權。認證過程如圖1所示。

圖1

802.1X在校園網中存在的安全隱患

在缺乏保護的共享式網段中,簡單地使用標準802.1X協議,容易造成如中間人攻擊、會話劫持攻擊、拒絕服務攻擊、IP地址偽造、MAC 地址偽造、網絡接入盜用等安全隱患。用標準802.1X認證在認證通過后的安全性成為很大問題,而且其無法滿足網絡接入管理控制的需求。

因此,要使用802.1X認證就必須對其進行相關的擴展。在用戶認證前,對被認證者進行詳細的檢查,這些檢查不僅僅包括用戶名和密碼,還可以包括用戶設備IP、用戶設備MAC、認證交換機IP、認證交換機端口等。

在通過認證后,通過控制交換設備,可以進行IP 綁定、MAC 綁定、ACL配置等工作,提高其認證后的安全性。然而據了解,目前校園網中運用廣泛的H3C認證系統和銳捷認證系統基本框架是用戶名與用戶設備IP、用戶設備MAC、認證交換機IP、認證交換機端口信息的綁定,在接入認證交換機上僅僅綁定用戶設備MAC與端口對應,而用戶設備IP并未真正綁定到接入認證交換機上。所以,接入認證交換機上的綁定其實是一種壹儆綁定,易發生安全問題。

1.中間人攻擊:它是一種“間接”的入侵攻擊,這種攻擊模式是一臺黑客主機通過各種技術手段給兩臺直接通信主機發送偽造ARP應答報文,使兩臺直接通信主機間接通過黑客主機通信,此過程中黑客主機可竊取和篡改傳遞信息。通常,這種“攔截數據-修改數據-發送數據”的過程就被稱為“會話劫持”。

2.拒絕服務攻擊:是指攻擊者利用攻擊工具向服務器發送大量偽造不同源IP地址的連接請求報文,造成交換機CPU持續上升,網絡資源耗盡,使網絡無法正常工作。

3.網絡接入盜用:是指盜用合法用戶信息(如用戶名、密碼、IP地址、MAC地址等)接入上網,導致他人I P 沖突、流量丟失或者無法上網等。

基于802.1X的接入認證安全防御

用戶通過802.1X接入認證后成為合法用戶,但成為合法用戶只是跨越網絡安全問題的第一道門檻。合法用戶會因為中毒而被動、或者好奇而主動發送欺騙類報文到網絡中,從而導致其他用戶不能正常訪問網絡。對網絡管理部門而言,大量的投訴與咨詢會不斷收到。交換機作為網絡接入的入口設備,如果能將這類欺騙報文隔離在外,僅允許合法報文進入網絡,則可完美解決因此而帶來的網絡問題。協同采用ARP入侵檢測和IP過濾安全防御機制可解決此類問題。

評論